一般的なセキュリティ対策

一般的なセキュリティ対策

主なセキュリティ対策

ネットワークの代表的なセキュリティ対策として主に以下のものがあげられます。

- ファイアウォール

- IDSとIPS

- 多要素認証、二要素認証

- AAA

- パスワードの暗号化

- リモートアクセスSSH

一覧の中には初見の用語もありますので、次ページから内容を解説していきます!

ファイアウォール

概要

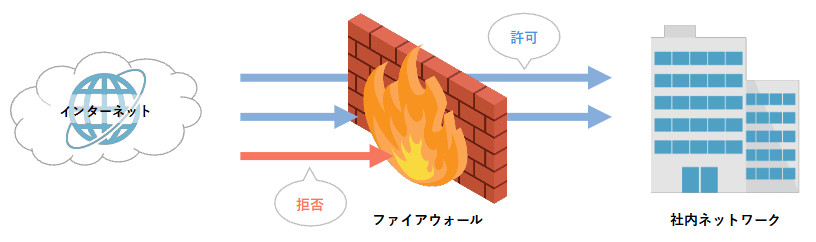

ファイアウォールは、外部ネットワークからの不正アクセスを防ぐソフトウェアです。主に社内LANのような内部ネットワークを守るために用いられ、内部ネットワークと外部ネットワークの境目に配置します。

主な機能①:フィルタリング

ファイアウォールの主な機能は、不正アクセスを防ぐために、外部ネットワークから届いたパケットや、通信そのものを、許可するのか、拒否するのかなどを判定するフィルタリング機能があります。

フィルタリングの対象としては主に以下の項目があります。

- ポート番号

- 送信元(または宛先)IPアドレス

- 接続先のWEBサイトのURL など

主な機能②:ステートフルインスペクション

不特定多数と通信を行う上で、毎度、フィルタリングを追加するのは手間ですので、ファイアウォールには通信情報を記録し、記録した情報を元にフィルタリングの対象を動的に設定する、ステートフル・インスペクションという機能があります。

ファイアウォールのネットワーク構成

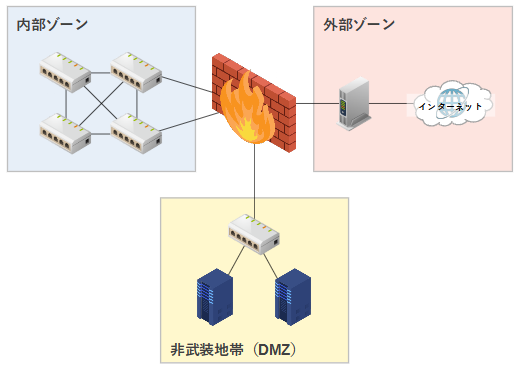

ファイアウォールを用いたネットワークの構成では、DMZ(DeMilitarized Zone:非武装地帯)と呼ばれるネットワークが用いられます。

DMZに加えて、内部ネットワーク、外部ネットワークの計3つのネットワークに分割したネットワーク構成を使用します。

それぞれの役割は下記の通りです。

内部(Trust)ネットワーク

社内ネットワークのように保護する必要性が高いネットワークを指します。外部に公開しないサーバなどを配置するネットワークです。

外部(Untrust)ネットワーク

インターネットを始め外部のネットワークを指します。

DMZ

社内LANの中でも、外部へ公開するためのサーバを配置するのが一般的です。万が一、公開用サーバが不正アクセスされても、内部ネットワークへの不正アクセスは防止できます。

IDSとIPS

ファイアウォールの問題点

ファイアウォールは設定した情報を元にフィルタリングを行いますが、悪意のあるパケットなのかどうかを判定することはできません。

通信を許可した相手でも何かしらのウイルスなどに感染している可能性があり、そういった場合に、既存のフィルタリングで対応しきれなかったりします。

そこで用いられるシステムが、IDSとIPSになります。

- IDS:不正アクセスを検出するための機能

- IPS:不正アクセスを検出し、検出した不正アクセスを防止する機能

それぞれの機能の詳細については次のページで確認しましょう!

IDS(Intrusion Detection System)

IDSはネットワーク上の不正アクセスと検出するためのシステムです。

IDSは外部からのトラフィックを常に監視し、不正アクセスを検出したら、システム管理者に通知し、通知を受けた管理者はファイアウォールのフィルタリングの設定を変更(強化)するのかを決めます。

また不正アクセスかどうかは、攻撃パターンのデータベース(シグネチャ)を基準に判断します。

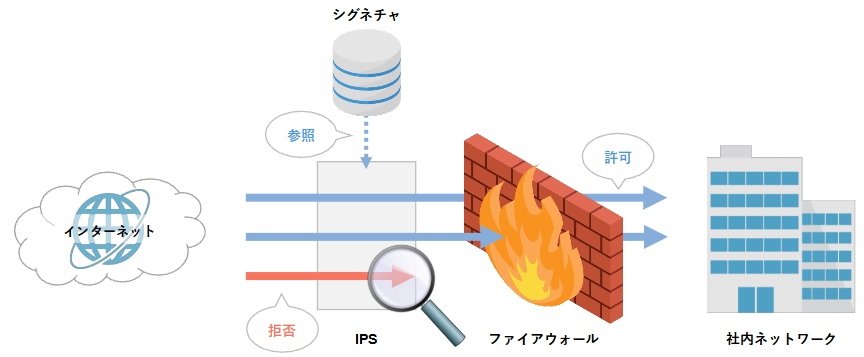

IPS(Intrusion Prevention System)

IDSは検知するだけのシステムなので、オンタイムで攻撃は阻止できません。

一方、IPSは、IDSと同様に不正アクセスを検出し、その上で検出した不正アクセスにあたるパケットを自動で破棄し、不正アクセスの送信元とのセッションを切断します。

この通りIPSは、自動で不正アクセスを防いでくれるので、IDSのような手間が発生しません。また不正アクセスを検出する際には、IDSと同様にシグネチャを使用します。

IPS (Intrusion Prevention System)

次世代ファイアウォール(NGFW:Next Generation FireWall)

次世代のファイアウォールは、特定の機能を指しているわけではなく、近年、拡張されてきているファイアウォールの追加機能を統括するための言葉です。

次世代のファイアウォールに代表されるような、今までのファイアウォールにはない拡張機能や主な特徴として以下のものがあげられます。

主な機能

- IPアドレスやポート番号だけでなくアプリケーションを識別し、フィルタリングできる

- シグネチャを介してマルウェアの検知機能がある

- 検知したマルウェアの感染経路を特定できる

- Cisco Talosが提供するインターネット上に存在するドメインの評価スコアを元に通信先のURLの高度なフィルタリングができる など

次世代IPS (NGIPS:Next Generation IPS)

次世代IPSも同様に、特定の機能を指しているわけではなく、近年、拡張されてきているIPSの追加機能を統括するための言葉です。

次世代のIPSに代表されるような、今までのIPSにはない拡張機能や主な特徴として以下のものがあげられます。

主な機能

- IPアドレスやポート番号だけでなくアプリケーションを識別し、フィルタリングできる

- Cisco Talosの調査から作成されたIPアドレス、ドメイン、URLなどの評価スコアを元に行われるフィルタリング機能がある

- 従来のIPSと比べ検出率が向上している

- 従来のIPSより出力するログが重要度に応じて取捨選択されている

多要素認証、2要素認証

近年、ECサイトや金融機関系のアプリなど二段階認証が増えた印象があります。複数ある認証方法を組み合わせることで、セキュリティレベルを強化することができるからです。

パスワードやIDを使ったユーザ認証から、指紋などを活用した生体認証まで、様々な認証方法があり、異なる種類の情報を組み合わせた認証方式を多要素認証と呼びます。

これらの認証に用いられる情報を要素と呼び、各要素を知識情報(SYN:Something You Know)、所持情報(SYH:Something You Have)、生体情報(SYA:Something You Are)などに分類できます。

また二要素だけを組み合わせた認証方式を2要素認証と呼びます。

【各要素の分類例】

- 知識要素 (SYN:Something You Know):パスワードやID、暗証番号など

- 所持要素 (SYH:Something You Have):ワンタイムパスワード、デジタル証明書、スマートカードなど

- 生体要素 (SYA:Something You Are):指紋、目、声、顔など

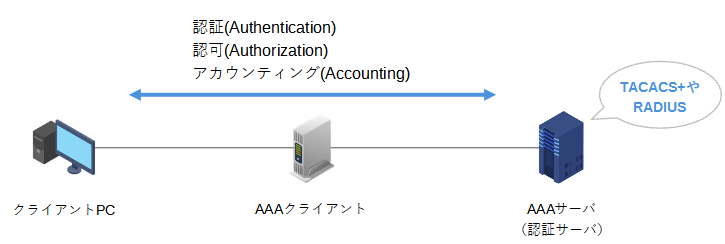

AAA

ネットワークにセキュリティを実装する上で、認証(Authentication)、認可(Authorization)、アカウンティング(Accounting)の3つの機能を併せて使用するのが一般的です。

これら3つの機能をまとめたものをそれぞれの頭文字を取ってAAAと呼びます。

認証(Authentication)

ユーザ情報(ID、パスワード)などを用いて本人確認を行うための機能です。

認可(Authorization)

認証を通過したユーザが利用可能な機能の範囲を制限するための機能です。

アカウンティング(Accounting)

認証を通過したユーザの情報、行動を記録、監視するための機能です。

AAAを実現するためのプロトコル

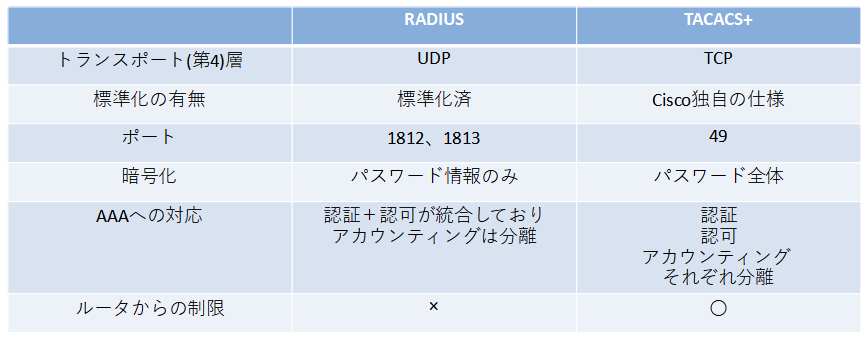

AAAを実装するためには、RADIUS(Remote Authentication Dial-In User Service)、TACACS+(Terminal Access Controller Access Control System Plus)といったプロトコルを使用します。

これらのTACACS+やRADIUSなどのプロトコルは、それ専用のサーバを用意するのが一般的です。各ネットワーク機器の認証情報をサーバ側で一元管理できるからです。

TACACS+プロトコルに対応したサーバをTACACS+サーバ、 RADIUSに対応したサーバをRADIUSサーバと呼びます。

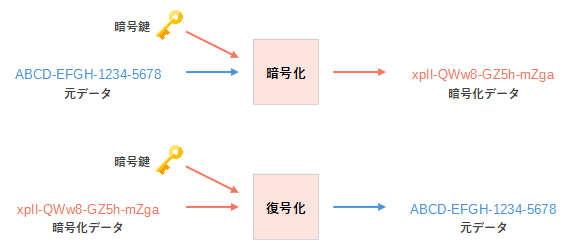

パスワードの暗号化

暗号化とはある情報を第三者から見てよくわからない状態にするための方法を指します。

特にパスワードは、セキュリティ脅威になり得るので第三者から抜き取られた場合に備えて、暗号化するのが一般的です。

暗号化を行うためには、暗号鍵と呼ばれるデータを用います。暗号化を行うと全く違ったデータになり、暗号化したデータを元の状態(平文)に戻すことを復号化と呼びます。

リモートアクセスSSH

通信を暗号化する仕組み

SSHとは、インターネットなどを通じてサーバーをリモート操作(データの転送やダウンロードなど)する際、通信情報を暗号化するプロトコルです。

外部のネットワークと通信する際、第三者に通信の内容を盗聴されないようにするために、SSHの仕組みを活用します。