パケット交換型のWAN(VPN)について

パケット交換型のWAN(VPN)について

VPNの概要

専用線型の問題点

専用線型のWANサービスは、回線を占有することで品質やセキュリティの高さが保証されている反面、その分、導入、維持に高い費用が掛かります。

そのため他のユーザと回線を共有するパケット交換型のWANサービスが、安価な上に、高速でかつ常時接続するため、幅広く普及しています。

中でもVPNは、安全性が高く、仮想的に専用線のように接続しているように利用できるため、広く普及しています。

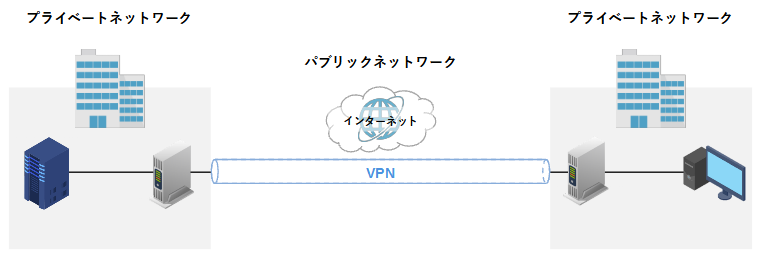

VPNとは

VPN(Virtual Private Network)は、仮想的なプライベートネットワークのことです。実際は複数のユーザと回線を共有しますが、仮想的に専用線を形成するためのトンネリング、暗号化の技術を介して専用線と同じような状態を仮想的に実現します。

主なVPNの種類

VPNは大きくインターネットVPNとIP-VPN、広域イーサネットに分類できます。

※広域イーサネットは、厳密にはVPNに分類されないケースも多く見受けられますが、同じパケット交換型ということで広義的にはVPNとして扱われます。

インターネットVPN

インターネットなどの公衆網を利用したプロトコルです。インターネットを利用するため速度(帯域)保証はない上に、暗号化などのセキュリティ対応が必要です。

一方、インターネットに接続したルータをVPNに対応させるだけで利用できます。

※次の節で再度、解説します。

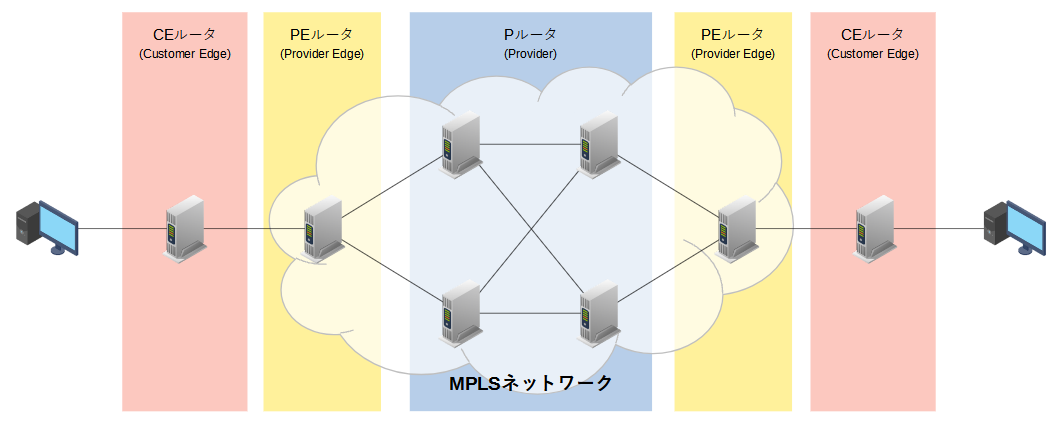

IP-VPN

通信事業者が提供する閉じたIPネットワークを利用するVPNです。閉じたネットワークのためインターネットから直接、接続されることはありません。

ネットワーク層で利用できるプロトコルがIPに限定されます。

専用線ではないので、複数のユーザーでネットワークを共有しますが、MPLS (Multi-Protocol Label Switching)という技術によってネットワークは仮想的に分割されるため、仮想的に専用線のように利用できます。

またIP-VPNは、CEルータとPEルータ、Pルータによって構成されます。

- CE(Customer Edge)ルータ:ユーザー側が管理するユーザのネットワーク内にあるルータです。

- PE(Provider Edge)ルータ:CEルータと接続するサービス提供側のルータであり、ユーザのネットワークと事業者のネットワークの接合部分です。

- P(Provider)ルータ:CEルータと直接交わらない、サービス提供側のルータであり、事業者のネットワーク内にあるルータです。

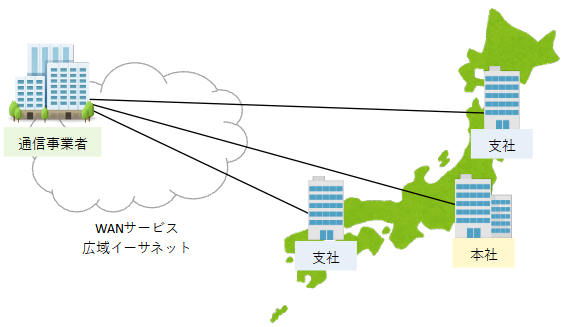

広域イーサネット

データリンク層のプロトコルであるイーサネットで通信を行うため、IP以外のネットワーク層のプロトコルにも対応でき、一般のルータをVPNに対応させなくても利用できます。

またVLANタグで他のユーザとのトラフィックを識別します。

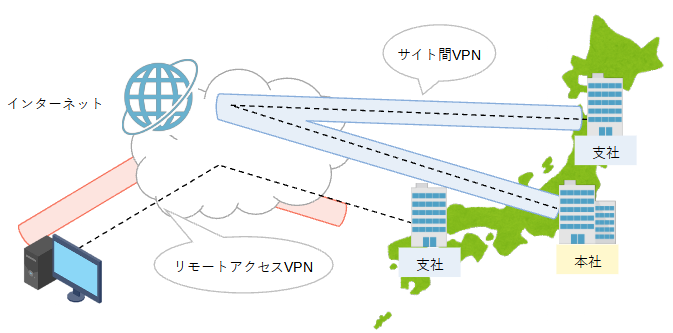

インターネットVPNの接続形態

インターネットVPNは主にサイト間VPNとリモートアクセスVPNの2つの接続形態をサポートしています。

サイト間VPN

接続したい各拠点にVPN対応のルータを設置し、各ルータにVPNに必要な操作の一式を行わせることで、ルータ間で仮想的なプライベートネットワークを構築できる構成です。主に企業の拠点間を接続する際などに用いられます。

ルータが、IPsec(※)によるパケットの暗号化、復号化、パケットのカプセル化、非カプセル化など、VPNの実装に必要なことを行ってくれます。

そのためクライアントPCは専用のVPNクライアントソフトウェアをインストールするだけで通信の暗号化など専門的なことを意識する必要がありません。

※IPsec:データ保護のためにデータを暗号化するセキュリティのプロトコル

リモートアクセスVPN

主に社外から社内のプライベートネットワークに(リモート)接続するための方式です。社内のルータにVPNを適用させた上で、クライアントのPCに専用のVPNクライアントソフトをインストールすることで実現します。

ソフトウェアが、暗号化、復号化、カプセル化、非カプセル化を行います。またIPsec、SSL(インターネット上でデータの暗号化をサポートするプロトコル)などのセキュリティプロトコルが使用されます。

VPNを実現する技術/プロトコル

VPNは他のユーザと回線を共有するため、情報漏洩を防ぐための暗号化技術や、他の通信の影響を受けなくするため仮想的な専用線ネットワーク生成するトンネリングなどの技術が求められます。

暗号化やトンネリングを実現するための代表的なプロトコルとして以下のものがあげられます。

IPsec(Security Architecture for IP)

データ保護のためにデータを暗号化するためのプロトコルであり、ネットワーク層で動作します。

GRE(Generic Routing Encapsulation)

ネットワーク層で動作するトンネリングのためのプロトコル(トンネルプロトコル)です。

IPsec(Security Architecture for IP)

ネットワーク層で動作する

IPsecはデータを暗号化するためのプロトコルであり、ネットワーク層で動作します。ネットワーク層で動作するため、上位層(トランスポート層)がTCP、UDPのどちらでも動作しますが、ネットワーク層のプロトコルはIPでなければなりません。

主な構成

またIPsecは、AH、ESP、IKEなどのプロトコルから構成されています。

AH(Authentication Header)

AHは主に認証やパケットの改善を確認するためのプロトコルであり、パケットの暗号化はできません。

ESP(Encapsulated Security Payload)

認証やパケットの改ざんの確認、パケットのペイロード部(ヘッダ以外の箇所)を暗号化するプロトコルです。トランスポートモード、トンネルモード(※次節で紹介)によって暗号化の方法が異なります。

IKE(Internet Key Exchage)

鍵交換により安全性を高めるためのプロトコルです。

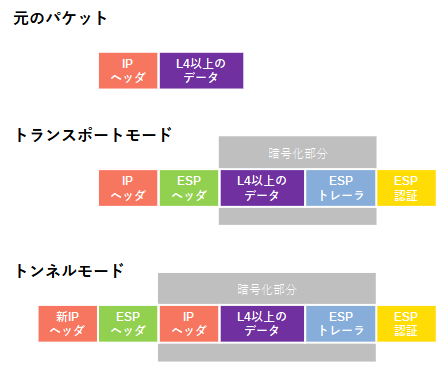

通信モード(トランスモード、トンネルモード)について

IPsecではトランスポートモードとトンネルモードの2つの通信モードが存在し、暗号化の内容が変わります。

トランスポートモード

ESP認証の場合、IPパケットでIPパケットのトランスポート層以上のデータ部分だけ暗号化します。コンピュータに専用のIPsecソフトの設定が必要です。

トンネルモード

ESP認証の場合、トランスポート層以上のデータ部分だけでなく、パケットの元のIPヘッダを含め暗号化するコンピュータに専用のIPsecソフトの設定がありません。

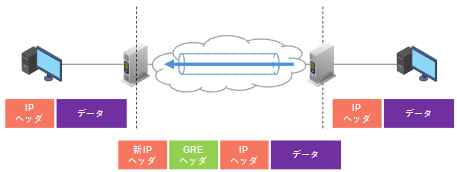

GREプロトコル(Generic Routing Encapsulation)

トンネリングとは

トンネリングは、あるプロトコルのデータを他のプロトコルにカプセル化した上で転送する技術のことです。トンネルの両端に位置する送信元がカプセル化し、送信先で非カプセル化を行うため、双方の機器がまるで直結しているかのように見えます。

GREはネットワーク層のトンネリングプロトコルです。

IPsecと併用する理由

GREはマルチキャストやブロードキャストのパケットをトンネリングできる一方、IPsecはマルチキャストやブロードキャストのパケットをトンネリングできません(ダイナミックルーティングができない)。

一方、GREはIPsecのように暗号化、認証機能がないため、双方の技術を補完するためにも、GREとIPsecを併用するのが一般的です(GRE over IPsec)。