セキュリティ脅威になるネットワークの攻撃法

セキュリティ脅威になるネットワークの攻撃法

セキュリティ脅威になるネットワークの攻撃方法について

この節では主にセキュリティ脅威になり得る、ネットワークへの攻撃方法についてまとめました。

こういった攻撃方法は、脆弱性(セキュリティ上の弱点)をついたものが多く、主に以下の内容に分類できます。

- なりすまし(スプーフィング)攻撃

- 偵察攻撃

- マルウェア

- その他のネットワークへの攻撃方法

- 人的脆弱性への攻撃

次のページから一つずつ詳しく解説していきます!

なりすまし(スプーフィング)攻撃

通信内容の盗聴、改ざん系

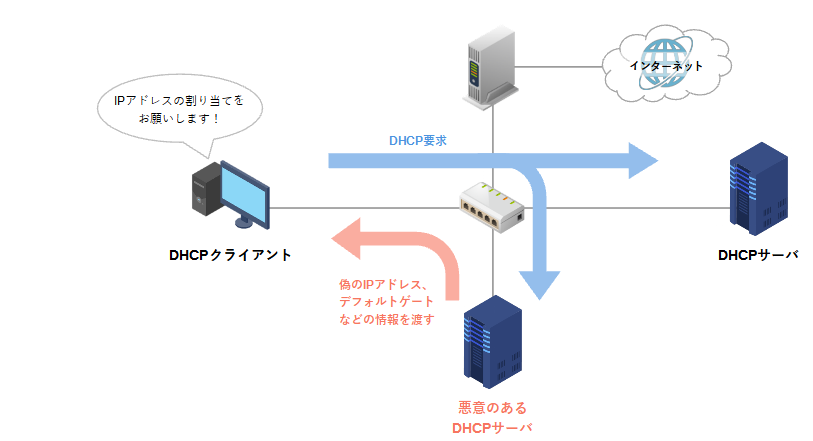

DHCPスプーフィング

正規のDHCPサーバであることを装うことで、通信内容の盗聴や改ざんなどの中間者攻撃を目的とした攻撃方法です。

※DHCP:コンピュータがインターネットに接続するために必要なIPアドレス、デフォルトゲートなどの情報を割り当ててもらうためのプロトコル(基礎Ⅱ 第5章で紹介)

DHCPクライアントは、特定のDHCPサーバではなく、ブロードキャストによってDHCP要求をします。そのため複数のDHCPサーバからDHCP応答が来る可能性があるので、最初に返信が来たDHCPサーバの応答を正規のものとして処理します。

DHCPスプーフィングでは、正規のDHCPサーバよりも早く応答することで、正規のDHCPサーバであることを装い(なりすまし)ます。

正規のDHCPサーバであるとクライアントに認識させることで、偽のIPアドレス、デフォルトゲートウェイ、DNSサーバの情報を、学習させた結果、通信内容の盗聴や改ざんなどの中間者攻撃を行う仕組みです。

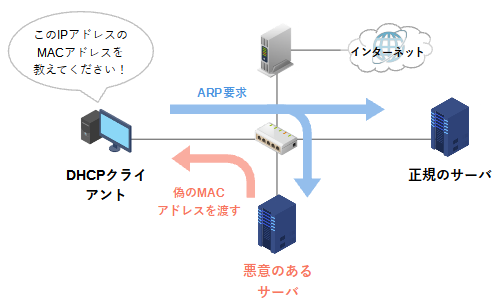

ARPスプーフィング

DHCP要求と同様に、ARP要求もブロードキャストによって行われます。

※ARP要求:IPアドレスを元に宛先のMACを特定するための行為(基礎Ⅰ 7章で紹介)

正規のホストより先に応答することで、正規のホストを装い、偽のMACアドレスを学習させることで通信内容の盗聴や改ざんなどの中間者攻撃を行う仕組みです。

中間攻撃者(MITM:Mman-In-The-Middle attack)

中間者攻撃は、ARPスプーフィングやDHCPスプーフィングによって、正規のホストまたは正規のDHCPサーバを装い、通信内容の盗聴や改ざんする類の攻撃方法です。

DoS(サービス妨害)関連の攻撃

DoS:Denial-of-service attack(サービス拒否攻撃)

DoSは、サーバやネットワーク機器に、膨大な量のデータを送り付け、過剰な負荷をかけることにより妨害する行為です。

3ウェイハンドシェイクを用いたSYNフラッド攻撃、Ping要求(ICMP Echo Request)を大量に送り付けるICMPフラッド、送信元を偽りPING応答(IICMP echo Reply)を大量に送り付けるSmurf攻撃などがあります。

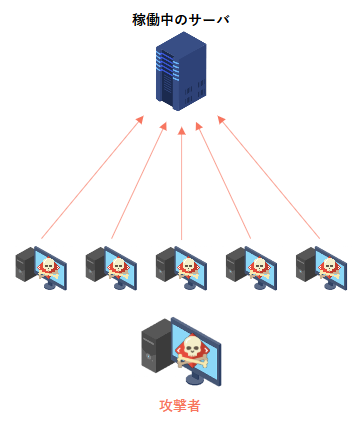

DDoS:Distributed Denial of Service (分散型サービス拒否攻撃)

DDoSは、複数のPCから一斉にDoS攻撃させることで妨害する行為です。DoSを行うPCは、攻撃者によってウイルスで感染させられており、そのようなPCをボットと呼びます。

ウイルスに感染した後も正常に動きますが、攻撃者からのリモート操作によって一斉にDoS攻撃を実施するようになります。

偵察攻撃

偵察攻撃とは、攻撃できる対象(IPアドレス、ポート番号)を見つけるための行為です。具体的にはpingスイープとポートスキャンがあります。

pingスイープ

ブロードキャストで一斉にネットワークの全ホストに対してping要求(ICMP Echo Request)を行い、稼働中のホストのIPアドレスを特定します。

この特定する手段をpingスイープと呼びます。

ポートスキャン

pingスイープによって特定したホストに対して、今後は稼働中のポートを特定するために、パケットを送ります。

送ったパケットの種類、ホストからの返答内容を元に、どのポートのアプリケーションまたはソフトウェアが稼働中なのかを判定します。

稼働中のポート(アプリケーション、ソフトウェア)を特定する行為をポートスキャンと呼びます。

マルウェア

マルウェアとは、悪意を持って作られたプログラム全般を指す言葉です。主にトロイの木馬、ウイルス、ワームがあります。

トロイの木馬

一見、普通のファイルやソフトウェアを装うことで、ユーザを油断させ、ダウンロードまたは実行させる類のマルウェアです。

実行、ダウンロードすると不正メッセージの表示や、ファイルの破壊などを行います。

以下で紹介するウイルス、ワームと違い、自己増殖はしません。

ウイルス

ウイルスそのものは単体では動作できません。

ウイルスに侵されたファイル、プログラムを、(ユーザーが)手動で実行することで初めて動作します。

感染しているとは知らずに、感染ファイルを他の人にメールで送信するなど共有することで、ウイルスは拡散することが多いです。

また、他のアプリケーションなどを感染させる増殖機能があります。

ワーム

ワームはウイルスと違い、単独で動作します。

人が動作しなくても勝手に、システム上の機能を悪用し、ネットワークやメール機能などを使って他のコンピュータへ拡散していきます。

その他のネットワークへの攻撃方法

バッファオーバーフロー攻撃

処理しきれないサイズのデータを送ることで、相手のコンピュータを誤作動させるタイプの攻撃方法です。

リフレクション・アンプ攻撃(DNSリフレクター攻撃)

送信元を偽ったPCから複数のDNSサーバに大量のDNSリクエストを送りつけ、DNSレスポンス用のパケットを各DNSサーバーから攻撃対象へ送りつけることで、攻撃対象を機能不全にしようとする攻撃方法です。

人的脆弱性への攻撃

これまで説明してきたようなコンピュータを誤作動させる類のものではなく、人の隙をつくことで個人情報を取得するといった類のセキュリティ脅威について紹介します。

代表的なものとして以下のものがあげられます。

- フィッシング:phishing

- スピアフィッシング:spear phishing

- スミッシング:smishing

- ビッシング:vishing

- ソーシャルエンジニアリング攻撃

次のページで一つずつ内容を確認していきましょう。

フィッシング:phishing

偽のWEBサイトへ誘導し、個人情報を入力させることで不正に個人情報を取得する行為です。

主に特定のサービスを装ったメールを送り、メール本文に記載されている、サービスを装ったWEBサイトへのリンクをクリックさせるなどの手法が取られます。

具体的には、アカウント期限が近づいていることを知らせるメールを送ることで、相手を油断させ、クレジットカードを始めとした個人情報を入力させるなどの例があげられます。

スピアフィッシング:spear phishing

特定の個人、団体を狙ったフィッシング行為です。主に上司や同僚を装ったメールを送り、メールに記載された偽のWEBサイトをクリックさせるなどの手法があります。

スミッシング:smishing

SMSメッセージを使ったフィッシング行為です。SMSメッセージなのでスマートフォンや携帯電話を対象としています。

配送状況やアカウント情報の確認メールなどをSMSメッセージで送ることで、偽のWEBサイトへ誘導し、個人情報を入力させるなどの例があげられます。

ビッシング:vishing

電話による音声案内などを利用したフィッシング行為です。

ソーシャルエンジニアリング攻撃

スマートフォンやパソコンなどを覗き見したり、会話を盗み聞きするなどして、パスワードなどの秘密情報を入手する行為です。