スイッチ特有のセキュリティ機能

スイッチ特有のセキュリティ機能

セキュリティ機能一覧

では最後にスイッチ特有のセキュリティ機能として以下、3つの代表的な機能を紹介します。

- ポートセキュリティ

- DHCPスヌーピング

- ダイナミックARPインスペクション(DAI)

ポートセキュリティ

主な概要

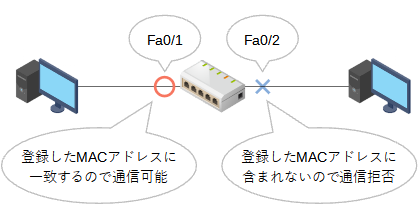

ポートセキュリティとは、ポート別に接続を許可するMACアドレスを設定することで、許可されていないMACアドレスからの通信を拒否する機能です。

特定のMACアドレス以外のMACアドレスからの通信を拒否できるので、結果的に不正アクセスを防ぐことができます。この接続を許可されたMACアドレスのことをセキュアMACアドレスと呼びます。

以下ポートセキュリティの主な内容をまとめたものになります。

- 接続を許可するMACアドレスを設定することで、許可しないMACアドレスからの通信を拒否できる

- ポートごとに設定する必要がある

- ポートセキュリティの設定は初期設定では無効になっている

- 各ポートで登録可能なMACアドレスは初期設定では一つだが、登録可能なアドレスの個数を変更可能。

許可されていないMACアドレスからの通信を検知した場合の動作

もし接続を許可していないMACアドレスからの通信を検知した場合の動作として、以下3つのモードがあります。

【違反モード】

- protect:フレームを破棄する

- restrict:フレームを破棄し、Syslogメッセージ(違反通知)が発生する

- shutdown:フレームを破棄し、Syslogメッセージ(違反通知)が発生した上で、ポートがerror disable状態になる

DHCPスヌーピング

概要

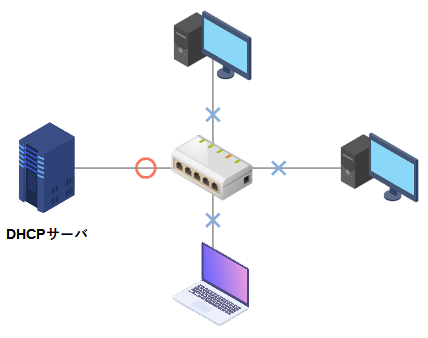

DHCPスヌーピングは、DHCPスプーフィング(正規のDHCPサーバを装うことで通信内容を盗聴、改ざんなどをする行為)を防ぐための機能です。

具体的にはスイッチのポートをTrusted(信頼できる) ポートと、 Untrusted(信頼できない)ポートに分類することで、DHCPサーバとしての通信を、特定のポート(Trusted ポート)だけに限定することで、DHCPサーバを装った通信を防ぐことができ、DHCPスヌーピングによる攻撃を回避できるようになります。

Trusted(信頼できる) ポートとUntrusted(信頼できない)ポートの役割については、以下の通りです。

Trusted(信頼できる) ポート

DHCPサーバとしての通信を許可するポート(全DCHP関連のメッセージを許可)

Untrusted(信頼できない)ポート

DHCPクライアントからのDHCP要求を受け取るポート

(DCHPクライアントとして送られるDHCP Discover/Requestは許可、DCHPサーバとして送られるDHCP Offer/Askなどはブロック)

スヌーピングバインディングデータベース

DHCPスヌーピングにより、DHCPクライアントの端末のMACアドレス、IPアドレス、リース時間などをまとめた情報を、スヌーピングバインディングデータベースとしてスイッチに保管されます。

ダイナミックARPインスペクション(DAI)

概要

ダイナミックARPインスペクション(DAI)は、ARPスプーフィング(※)を防止するためのセキュリティ機能です。

※ARPスプーフィング:正規のホストより先にARP要求に応答し、偽のMACアドレスを学習させ、通信内容の盗聴や改ざんなどの攻撃を行うこと

具体的にはDHCPスヌーピングと同じく、Trusted(信頼できる) ポートと、 Untrusted(信頼できない)ポートに分類し、

Untrusted(信頼できない)ポートへ届いたARP応答の中身を、破棄するかどうか検証します。

各ポートの役割

Trusted(信頼できる) ポートとUntrusted(信頼できない)ポートの役割については、以下の通りです。

Trusted(信頼できる) ポート

ダイナミックARPインスペクション(DAI)による検査が行われないポート

Untrusted(信頼できない)ポート

検査が行われるポート

※初期設定では全てのポートが、Untrusted(信頼できない)ポートです。

検証方法

またUntrusted(信頼できない)ポートにARP応答が届いた場合の、中身の検証方法については、以下の通りです。

- DHCPスヌーピングバインディングテーブルを元に、IPアドレスとMACアドレスの対応が一致しているか確認し、一致していないARP応答を破棄する

- テーブルがない場合は手動(スタティック)で登録したIPアドレスとMACアドレスの対応表を元に、一致しているかを検証し、一致していないARP応答を破棄する